Sie befinden sich hier: Home › Kreditwesen › Themenschwerpunkte › Aufsätze › IT-Angriffe: Wie sicher ist die Finanzbranche?

Aufsätze

01.11.2015

IT-Angriffe: Wie sicher ist die Finanzbranche?

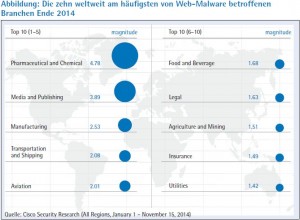

Abbildung: Die zehn weltweit am häufigsten von Web-Malware betroffenen Branchen Ende 2014 Quelle: Cisco Security Research (All Regions, January 1 - November 15, 2014)

Dieser Artikel ist Teil unseres Online-Abo Angebots.